Identity and Access Management (gestión de identidad y acceso en español) se usa no solo para requisitos de seguridad, sino también para fomentar el éxito de la empresa. Identity Analytics puede utilizarse para identificar los comportamientos y patrones de los usuarios. Los resultados pueden utilizarse para reducir los gastos de la empresa, aumentar la conciencia de riesgo y la capacidad de respuesta, mejorar la conformidad, informar de las políticas de acceso basadas en el comportamiento, proporcionar una mejor experiencia al usuario, mejorar la productividad de los empleados, e invertir en nuevos paradigmas empresariales para que la empresa tenga éxito.

Durante este artículo seguiremos el siguiente índice:

|

1. ¿Qué es Identity Analytics?

Identity Analytics (análisis de identidad en español) es el proceso por el cual se analiza una gran cantidad de datos de gestión de identidad y acceso usando varias técnicas. Cualquier persona puede utilizar tecnologías avanzadas como el aprendizaje automático o la inteligencia artificial (IA) y tecnologías que canalizan y analizan estos datos de gestión de identidad y acceso. El Identity Analytics puede usarse para reforzar los procesos de identity and access management existentes, utilizando datos sobre la actividad del usuario y los datos de eventos, detección de fraudes, análisis de amenazas, y monitorización y alerta en tiempo real.

Estas son las dos maneras principales de análisis para los datos de identity and access management:

- Análisis por lotes: se procesan grandes cantidades de datos recopilados durante ciertos periodos.

- Análisis en tiempo real: se procesan datos en tiempo real.

Ambas maneras pueden utilizarse para muchos propósitos como el análisis de amenazas, la detección de fraudes y la implementación de la autentificación basada en el riesgo. Tanto el análisis por lotes como el análisis en tiempo real pueden utilizarse para el éxito empresarial.

2. ¿Cómo puede utilizarse Identity Analytics para fomentar el éxito empresarial?

Identity Analytics puede usarse para analizar datos sobre la actividad de los usuarios y tomar decisiones empresariales importantes para que la empresa mejore. Las organizaciones pueden obtener un panorama sobre cómo seguir los indicadores usando el análisis de identidad, que pueden utilizarse para mejorar la empresa y conseguir nuevos clientes.

- Crecimiento del cliente con el paso del tiempo

- Cantidad de clientes y su crecimiento por región geográfica

- Cantidad de clientes por edad y profesión

- Funciones empresariales más usadas

- Tipos de negocio favoritos (aplicaciones para el móvil o páginas web)

- Índice de conversión de clientes existentes a clientes en línea con el paso del tiempo

- Patrones de acceso

- Detalles sobre los intentos de acceso local

- Detalles sobre los intentos de acceso federado

- Estadísticas de sesiones

- Estadísticas sobre eventos empresariales

Estos análisis pueden usarse para el éxito empresarial de la forma que se describe a continuación.

2.1 Tome decisiones importantes sobre la empresa

Estos análisis de identity and access management pueden utilizarse para tomar decisiones valiosas sobre el crecimiento empresarial. Analizar los datos de identity and access management usando algoritmos de aprendizaje automático y técnicas de inteligencia artificial para predecir eventos futuros será muy útil para tomar decisiones clave sobre clientes y servicios para el futuro.

Identity Analytics ayuda a quienes toman las decisiones, como los CIO y CISO, a entender y predecir el impacto de la identidad y la gestión de identidad usando el análisis de información que observamos a continuación.

- Comportamiento del usuario

- Factores clave de relevancia para ellos (por ejemplo: gastos, riesgo de exposición, reputación, confianza, etc.)

Como ejemplo, quienes toman las decisiones de las empresas pueden decidir cuándo es necesario realizar campañas de marketing y cuál es la audiencia interesada utilizando Identity Analytics. La audiencia interesada puede identificarse utilizando la clasificación de clientes según su región geográfica, edad y profesión.

2.2 Asegure todos los aspectos de su empresa

Los tipos de ciberataques más comunes que ocurren hoy en día son los siguientes:

- Denegación de servicio: una denegación de servicio (DoS) interrumpe el curso normal del servicio y evita que otros usuarios accedan a él. Normalmente, esto desborda los recursos informáticos y causa un error.

- Suplantación de identidad o phishing: la suplantación de identidad se usa para aprovecharse y extraer información importante de una organización. Los mensajes phishing se envían por correo electrónico, mensaje de texto u otras formas de comunicación para engañar a los usuarios y que revelen información confidencial, como nombres de usuarios y contraseñas, o para descargar programas malignos o malware en sus dispositivos.

- Programas malignos o malware: los programas malignos o malware incluyen muchos tipos de software maligno que incluyen virus, programas de secuestro o ransomware, programas informáticos espías o spyware, etc.

- Programas de secuestro o ransomware: los programas de secuestro o ransomware son un tipo de malware que encripta los archivos locales en el dispositivo infectado. Para poder obtener la llave de encriptación para acceder a los archivos, el atacante solicitará un pago.

El análisis de identidad puede usarse para identificar y evitar estos tipos de ataques. Estas son algunas de las soluciones que pueden implementarse dependiendo del análisis de identidad:

- Mecanismos anti-phishing

- Evitar los ataques de fuerza bruta en las contraseñas

- Detectar ataques

- Detectar anomalías en el compartimiento del usuario

Es esencial evitar que su organización sufra ciberataques para mantener la reputación de la empresa, ganarse la confianza de los clientes, y ahorrar tiempo y dinero.

Identity analytics puede utilizarse no solo para evitar ataques, sino también para mejorar los flujos de seguridad y el proceso de seguridad de su organización. Por ejemplo, observar las pautas de acceso identificadas por el análisis de identidad puede utilizarse para determinar dónde se necesitarán medidas de seguridad adicionales. Al final, identity analytics puede utilizarse para reducir el riesgo y mejorar el cumplimento de las normas de seguridad.

2.3 Mejore la experiencia del usuario

Analizar los comportamientos de los usuarios utilizando los datos de gestión de identidad y acceso y los patrones de acceso puede ayudar a mejorar la experiencia del usuario y así, atraer más clientes. Por ejemplo, utilizando el análisis de identidad, es posible identificar aquellos sitios en los que los usuarios pasan más tiempo en procesos automatizados, y así mejorar los puntos débiles para ofrecer una experiencia perfecta a los usuarios.

2.4 Mejore de los procesos de identity and access management

Identity Analytics (análisis de identidad) basado en datos históricos y actuales puede utilizarse para mejorar los procesos de identity and access management con el fin de atender las necesidades organizativas y comerciales. Esto ayudará a atraer más clientes, aumentar las ventas, ahorrar tiempo y dinero y, lo que es más importante, identificar mejores procedimientos de seguridad que se adapten a las necesidades empresariales y de la organización.

Por ejemplo, para conseguir los beneficios mencionados anteriormente, Identity Analytics puede mejorar o perfeccionar los siguientes procesos:

- Definir el modelo de amenaza de la organización

- Simplificar el proceso de gestión de funciones

- Mejorar el proceso de solicitud de acceso y aprobación

- Monitorizar cuentas específicas

- Establecer un proceso para manejar los datos no confiables

2.5 Mejore la productividad y la satisfacción de los empleados

Además de encontrar lo que funciona para los clientes, el análisis de identidad puede utilizarse para profundizar las estrategias para mejorar el rendimiento en el lugar de trabajo. Al utilizar los análisis, las compañías pueden obtener una idea más clara de cómo trabajan sus empleados, cuáles son los procesos que consumen más tiempo y dinero, y los retrasos en el proceso. Con estos hechos, las organizaciones pueden entender cómo podrían ayudar a sus empleados a llegar al siguiente nivel de productividad. Además, pueden invertir dinero en mejorar los procesos administrativos y automatizar los procesos dónde se necesite alcanzar mayor productividad para la organización y ayudar a mejorar la satisfacción del empleado. Al final, todas estas cosas ayudarán a que el negocio tenga éxito.

2.6 Implemente la autentificación basada en el riesgo

Identity Analytics puede usarse para gestionar dinámicamente las decisiones de acceso e identificar y gestionar los perfiles de riesgo de los usuarios de manera inteligente utilizando una aplicación. Esto reduce el esfuerzo manual necesario y aumenta la precisión de las operaciones de seguridad.

El análisis de identidad puede usarse para evaluar la escala de riesgo de los usuarios finales usando datos de transacciones, y esa escala puede utilizarse para implementar la autentificación adaptativa. La autentificación adaptativa es un tipo de autenticación multifactor (MFA) evolucionada, donde los pasos de autenticación pueden configurarse y desplegarse de tal manera que el sistema decide qué pasos deben solicitarse durante el proceso de autentificación dependiendo del perfil de riesgo del usuario y su comportamiento. Los atributos que se obtengan del análisis de los datos, como por ejemplo, región o ubicación, tipo de dispositivo, edad del usuario u hora del día, pueden utilizarse para implementar la autentificación adaptativa, con el fin de mejorar la seguridad y la experiencia del usuario.

2.7 Ponga en marcha la prevención y detección de fraude

Identity Analytics puede utilizarse para definir las bases de comportamiento de las actividades normales de los usuarios y así poder identificar las anomalías. Las normas de fraude y modelos estadísticos tradicionales ya no son suficientes para detectar los fraudes de hoy en día. El conocimiento del dominio puede derivar de los datos históricos mediante el análisis predictivo y de los datos usados en tiempo real. Esto puede usarse para identificar fraudes y anomalías en las actividades.

La detección de fraude conlleva a la monitorización del comportamiento de los usuarios para calcular la actividad anómala. La prevención de fraude es tan importante como su detección. La prevención de fraude surge antes de que se comenta el fraude, y el objetivo de esta prevención es reducir el riesgo de fraude futuro.

Los algoritmos del aprendizaje automático e inteligencia artificial pueden utilizarse para identificar fraudes y anomalías. Como ejemplo, los algoritmos del aprendizaje automático pueden usarse para modelar el comportamiento normal de los eventos y así detectar anomalías del comportamiento normal modelado en tiempo real.

2.8 Analice las amenazas con Identity analytics

El análisis de amenaza es un proceso que determina qué componentes del sistema tienen que estar protegidos y los tipos de amenaza que atentan contra la seguridad.

Las organizaciones pueden definir el modelo de amenaza que usa el identity analytics, como cantidad de usuarios activos del sistema, cantidad de súper usuarios en el sistema, distribución geográfica de los usuarios y patrones de comportamiento de los usuarios. La inteligencia artificial y el aprendizaje automático también pueden utilizarse para definir estos modelos de amenaza mediante el uso de análisis de datos.

2.9 Aumente la agilidad empresarial y acelere la innovación

La agilidad empresarial es la capacidad de una organización para adaptarse rápidamente a los cambios del mercado y reaccionar de forma rápida a la demanda de los clientes. La agilidad empresarial es una capacidad muy importante no solo para sobrevivir sino también para triunfar en los negocios. Los responsables de la toma de decisiones pueden hacerse una idea de las tendencias de los mercados mediante el uso de patrones identificativos y de análisis, el uso de servicios, la edad de los usuarios, las ubicaciones geográficas y muchos otros factores que intervienen en identity analytics. Teniendo en cuenta estos detalles, las organizaciones pueden superar los desafíos empresariales y adquirir una ventaja competitiva.

Las organizaciones también pueden usar los análisis de identidad para agilizar la innovación en su interior, no solo en el dominio de identidad y acceso, sino también dentro de toda la organización. Con el uso de los análisis, las organizaciones pueden identificar las preferencias de los usuarios con el índice de acceso y los puntos débiles tanto para los clientes como para los empleados. Dependiendo de estos hechos, las organizaciones pueden invertir tiempo y dinero para innovar donde sea necesario, y esto ayudará a que la organización crezca y triunfe a largo plazo.

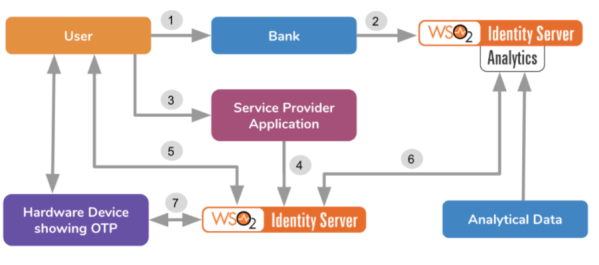

3. WSO2 Identity Analytics

WSO2 Identity Server Analytics es una plataforma liviana que permite recopilar eventos, analizarlos en tiempo real, identificar patrones, esquematizar sus impactos y compartir los resultados en milisegundos. Principalmente, el WSO2 Identity Server puede configurarse para que publique eventos de autenticación relacionados con el WSO2 Identity Server Analytics para poder ver y analizar los datos de identity and access management. A partir de la utilización del WSO2 Identity Server Analytics es posible obtener dos análisis principales:

- Análisis de acceso: incluye estadísticas relacionadas con los intentos de acceso a través del WSO2 Identity Server.

- Análisis de sesión: incluye estadísticas relacionadas con sesiones específicas que se crean para diferentes aplicaciones a las que se accede a través del WSO2 Identity Server.

Estas son algunas de las características del WSO2 Identity Server:

| Tipo | Gráfico/Widget | Objetivo |

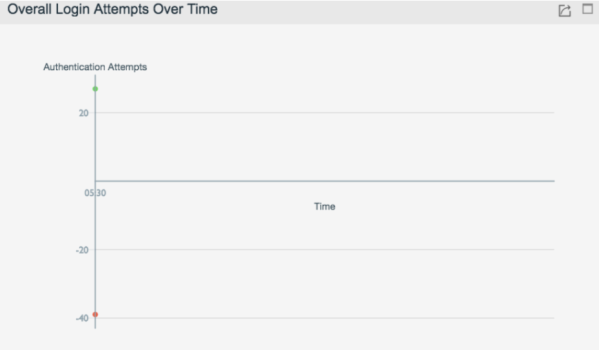

| Intentos de acceso a lo largo del tiempo | ● Cantidad total de intentos de acceso a lo largo del tiempo

● Cantidad total de intentos de acceso local a lo largo del tiempo ● Cantidad total de intentos de acceso federado a lo largo del tiempo |

Derivar los patrones de acceso y detectar las deviaciones que pueden deberse a sucesos inusuales, tales como ataques, tiempo de inactividad, etc. |

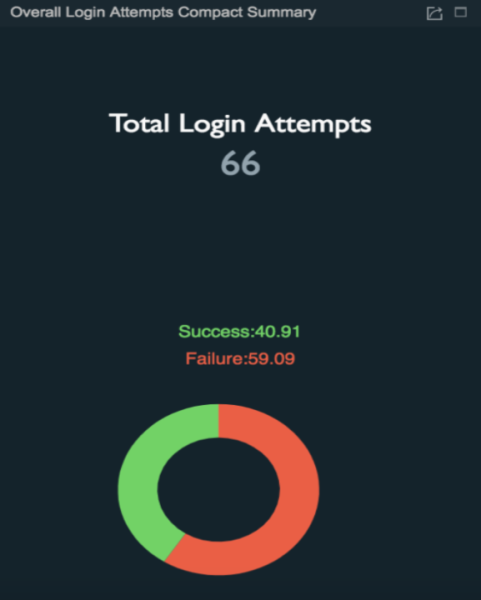

| Resumen breve de los intentos de acceso | ● Resumen de todos los intentos de acceso

● Resumen de los intentos de acceso locales ● Resumen de los intentos de acceso federado |

Identificar los porcentajes de intentos de acceso exitosos y fallidos. |

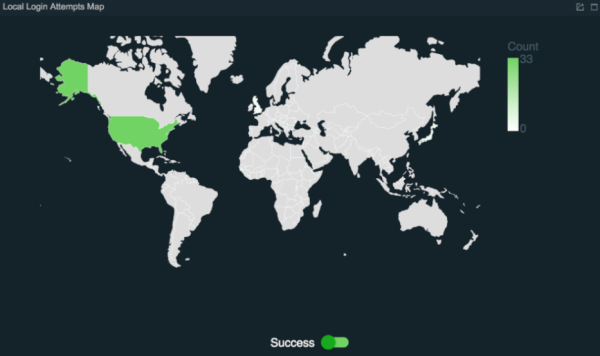

| Esquema de intentos de acceso | ● Todos los intentos de acceso en un esquema según las direcciones IP

● Intentos de acceso local en un esquema según las direcciones IP ● Intentos de acceso federado en un esquema según las direcciones IP |

Visualizar los países desde los cuales se intentó acceder.

Indicar la cantidad de intentos de acceso. Identificar los intentos exitosos y fallidos. |

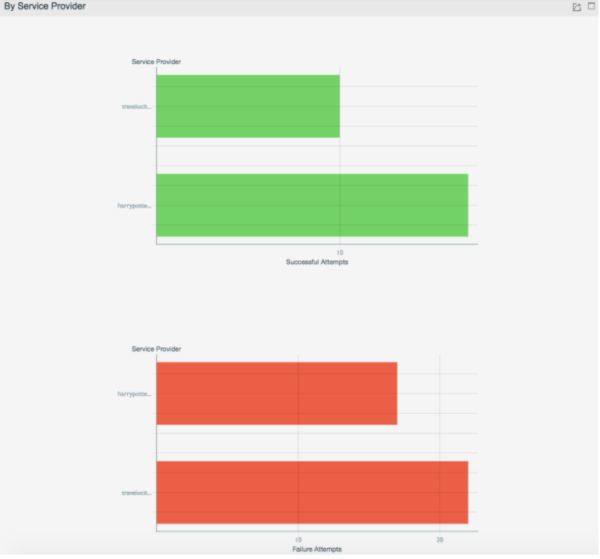

| Detalles de los intentos de acceso por proveedor de servicio | Intentos de acceso exitosos y fallidos ordenados por proveedor de servicio | Visualizar los intentos de acceso ordenados por proveedor de servicio. |

| Detalles de los intentos de acceso por proveedor de identidad | Intentos de acceso federado exitosos y fallidos ordenados por proveedor de identidad | Visualizar los intentos de acceso federado ordenados por proveedor de identidad. |

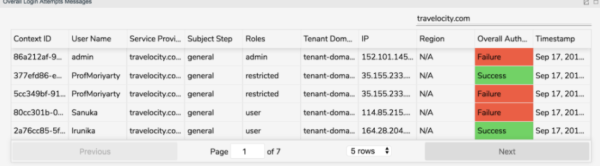

| Detalles de intento de acceso por usuario, rol del usuario y tienda del usuario | ● Intentos de acceso exitosos y fallidos ordenados por usuario

● Intentos de acceso exitosos y fallidos ordenados por rol del usuario ● Intentos de conexión exitosos y fallidos ordenados por dominio de tienda del usuario |

Visualizar intentos de conexión ordenados por nombre de usuario, rol del usuario y dominio de tienda del usuario. |

| Detalles completos de cada intento de acceso | Presentación de cada intento de acceso con identificación de contexto, nombre de usuario, proveedor de servicio, ruta del sujeto, dominio del usuario, dirección IP, región, si la autenticación general tuvo éxito o no, y las fechas. | Visualizar los detalles de cada intento de acceso. |

| Recuento de sesiones a lo largo del tiempo | Recuento de sesiones a lo largo del tiempo

(Cantidad de sesiones activas en el intervalo seleccionado, cantidad de sesiones que se iniciaron durante el intervalo seleccionado, cantidad de sesiones finalizadas durante el intervalo proporcionado) |

Comprender la carga actual que maneja su aplicación en cuanto a estadísticas de sesiones activas a cualquier momento.

Comprender la carga que maneja su aplicación en cuanto a estadísticas de sesiones activas en el intervalo seleccionado. Comparar la carga en cuanto a la cantidad de sesiones en diferentes intervalos para identificar patrones que se relacionen con el uso de sus aplicaciones. |

Estas son algunas de los gráficos y widgets del WSO2 Identity Server Analytics que se mencionaron anteriormente.

- Esquema de intentos de acceso local según la dirección IP

- Detalles de todos los intentos de acceso

- Intentos de acceso exitosos y fallidos ordenados por proveedor de servicio

- Resumen breve de todos los intentos de acceso

- Todos los intentos de acceso a lo largo del tiempo

Todo este amplio conjunto de características del WSO2 Identity Analytics puede utilizarse para alcanzar el éxito empresarial. A continuación, se presenta una lista de algunos ejemplos de cómo puede utilizarse el WSO2 Identity Analytics para el éxito de su organización:

- Decide cuándo es necesario realizar campañas de marketing y cuál sería la audiencia observando los intentos de acceso a lo largo del tiempo, el resumen breve de los intentos de acceso, el esquema de los intentos de acceso, etc.

- Las empresas pueden superar desafíos empresariales y adquirir una ventaja competitiva con este conjunto de características del WSO2 Identity Analytics. Además, pueden decidir en qué campos y cuándo se necesita invertir para innovar usando el WSO2 Identity Analytics.

- Con el uso del WSO2 Identity Analytics, las organizaciones pueden hacerse una idea de toda la seguridad empresarial y tomar las decisiones necesarias para implementar y mejorar la seguridad en todas las áreas empresariales para reducir riesgos y perfeccionar acuerdos.

- La detección de fraude implica monitorizar el comportamiento de los usuarios y de los eventos para así adelantarse a comportamientos anómalos. Los productos de WSO2 tienen la capacidad de poner en marcha la detección de fraude y alerta aplicando reglas con el integrador de streaming y el WSO2 Identity Analytics.

- Las organizaciones pueden definir los modelos de amenaza según los requisitos empresariales del WSO2 Identity Analytics.

- Las capacidades de monitorización de los patrones y procesos del usuario del WSO2 Identity Analytics pueden utilizarse para mejorar la experiencia del usuario y mejorar la productividad del empleado.

- La autenticación basada en el riesgo puede implementarse mediante el análisis de identidad de las propiedades de los usuarios que hayan accedido, como dispositivos de conexión, geolocalización, dirección IP, etc. Según estas características, se calcula un resultado de riesgo para el usuario. El resultado de riesgo se basa y se clasifica según el nivel de gravedad, y se solicitan factores adicionales de autenticación, como verificación de correo electrónico, verificación por mensaje de texto, y CAPTCHA.

Flujo de perfil de riesgo: Fuente WSO2

4. Conclusión

Es imprescindible que su organización cuente con un Identity Analytics para alcanzar los objetivos empresariales y aumentar el crecimiento empresarial. Es posible gestionar la identidad y el acceso de la organización de manera efectiva utilizando el WSO2 Identity Analytics que usa las capacidades de análisis para el éxito empresarial.

El WSO2 Identity Analytics es una fuente repleta de soluciones con un conjunto amplio de capacidades de mantenimiento, acceso, identidad y análisis.